취약한 HTTPS 프로토콜 이용

진단 기준 : 취약한 버전의 암호 프로토콜 사용하는지 확인합니다.

취약 버전 : SSL 2.0, SSL 3.0

취약한 HTTPS 암호 알고리즘 이용

진단 기준 : 보안강도가 낮은 암호 알고리즘 사용하는지 확인합니다.

취약 암호 알고리즘 : DES(대칭키)

취약한 HTTPS 컴포넌트 이용

진단 기준 : HTTPS 사용 시, 서버에서 암호화를 진행하는 프로그램 사용이 필요합니다. 해당 프로그램이 CVE가 존재하는 취약한 프로그램인지 확인합니다.

취약한 HTTPS 재협상 허용

진단 기준 : 서버에서 암호화 키 재협상을 허용하고 있는지 확인합니다.

※ 서버와 클라이언트가 처음 통신할 때, 통신 내용을 어떤 키로 암호화할지 협상합니다. 서버에서 취약한 재협상 기능을 허용한다면, 공격자가 중간자 공격을 통해 암호화 키를 재협상할 수 있으며, 통신 내용을 가로채서 확인하거나 변조할 수 있습니다.

● 점검 방법

1. 인터넷 사용 가능한 경우

- SSL Labs

https://www.ssllabs.com/ssltest/

SSL Server Test (Powered by Qualys SSL Labs)

SSL Server Test This free online service performs a deep analysis of the configuration of any SSL web server on the public Internet. Please note that the information you submit here is used only to provide you the service. We don't use the domain names or

www.ssllabs.com

- 사용 방법

리포트 결과, 붉은 색 위주로 보면됩니다.

1. 점검할 URL을 입력합니다.

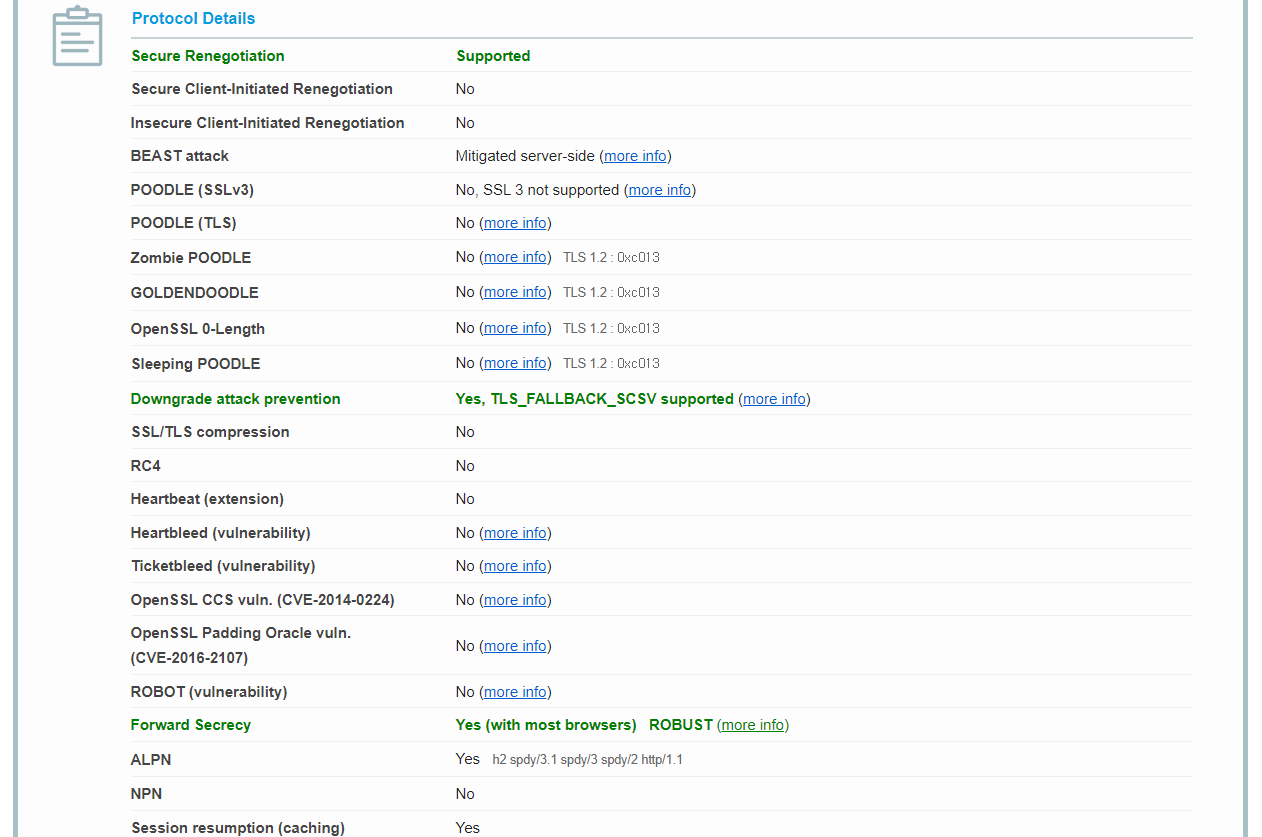

2. [Configuration] - [Protocols] 경로에서 사용중인 프로토콜을 확인합니다.

※ 취약한 HTTPS 프로토콜 이용 점검

3. [Configuration] - [Cipher Suites] 경로에서 사용중인 암호화 알고리즘을 확인합니다.

※ 취약한 HTTPS 암호 알고리즘 이용 확인

4. [Configuration] - [Protocol Details] 경로에서 재협상 허용 상태와 CVE 취약점이 존재하는지 확인합니다.

※ 취약한 HTTPS 재협상 허용 확인 : Secure Renegotiation 항목

※ 취약한 HTTPS 컴포넌트 이용 : 나머지 항목

2. 인터넷 사용이 불가능한 경우 (내부망에서 테스트하는 경우)

- SSLyze

- 사용 방법

// version 6.0.0

sslyze.exe --mozilla_config modern segfaulthub.com > test.txt

1. 점검 결과를 test.txt로 output 합니다.

2. test.txt 파일에서 점검 항목을 살펴봅니다.

2.1. 사용 프로토콜, 암호화 알고리즘 확인

SSL 2.0 Cipher Suites

- Rejected: 서버가 지원하지 않음

SSL 3.0 Cipher Suites

- Rejected: 서버가 지원하지 않음

TLS 1.0 Cipher Suites

- Rejected: 서버가 지원하지 않음

TLS 1.1 Cipher Suites

- Accepted: 다음 4개 암호화 스위트가 지원됨:

- TLS_RSA_WITH_AES_256_CBC_SHA

- TLS_RSA_WITH_AES_128_CBC_SHA

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA

- TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA

- Forward Secrecy: 지원됨

- Legacy RC4 Algorithm: 지원 안 함

TLS 1.2 Cipher Suites

- Accepted: 다음 8개 암호화 스위트가 지원됨:

- TLS_RSA_WITH_AES_256_GCM_SHA384

- TLS_RSA_WITH_AES_256_CBC_SHA

- TLS_RSA_WITH_AES_128_GCM_SHA256

- TLS_RSA_WITH_AES_128_CBC_SHA

- TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA

- TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256

- TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA

2.2. 재협상 허용 상태와 CVE 취약점이 존재하는지 확인

- Deflate Compression: OK - 압축 비활성화됨

- OpenSSL CCS Injection: OK - 취약하지 않음

- OpenSSL Heartbleed: OK - 취약하지 않음

- ROBOT Attack: OK - 취약하지 않음

- Session Renegotiation:

- Client Renegotiation DoS Attack: OK - 취약하지 않음

- Secure Renegotiation: OK - 지원됨